Récemment, la société de cybersécurité Kaspersky a publié un rapport d'enquête révélant comment des cybercriminels utilisent une fausse application ChatGPT pour mener des attaques par porte dérobée et propager des logiciels malveillants. Il est préoccupant de constater que les cibles de ces attaquants sont passées de l'Asie en 2022 à l'Arabie Saoudite en 2024, illustrant l'évolution constante de leurs stratégies d'attaque.

Source de l'image : Image générée par IA, fournisseur de services d'autorisation d'images Midjourney

L'étude de Kaspersky montre que cette activité malveillante implique le cheval de Troie PipeMagic. PipeMagic est un cheval de Troie modulaire servant de « passerelle » pour infiltrer en profondeur les réseaux d'entreprise. Sergey Lozhkin, chercheur en sécurité chez Kaspersky, a déclaré que les cybercriminels ne cessent d'améliorer leurs stratégies pour obtenir plus de victimes et étendre leur influence. « Avec l'extension du cheval de Troie PipeMagic de l'Asie à l'Arabie saoudite, nous prévoyons une augmentation des attaques utilisant cette porte dérobée. »

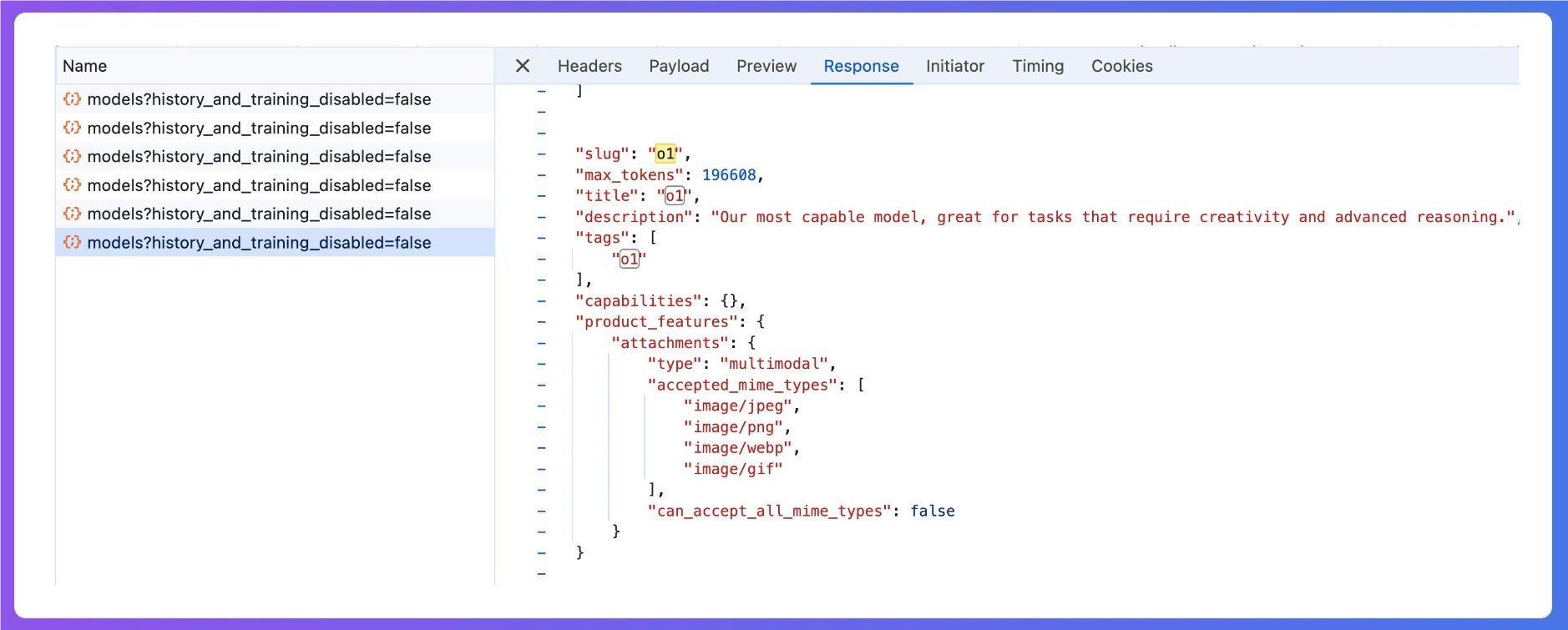

L'une des particularités de PipeMagic est sa capacité à générer un tableau aléatoire de 16 octets pour créer des pipes nommés, au format \\.\pipe\1.<chaîne hexadécimale>. Il génère un thread qui crée constamment ce pipe, lit les données et le détruit finalement. Ce pipe sert à recevoir les charges utiles codées et les signaux d'arrêt. PipeMagic fonctionne généralement avec plusieurs plugins téléchargés à partir de serveurs de commande et de contrôle (C2), et dans ce cas précis, le serveur C2 était hébergé sur la plateforme Azure de Microsoft.

Sur le plan technique, Kaspersky explique comment cette fausse application ChatGPT est construite. Elle utilise le langage de programmation Rust et fonctionne par étapes. À première vue, l'application semble légitime, contenant de nombreuses bibliothèques courantes dans d'autres applications Rust. Cependant, lors de l'exécution de l'application, l'écran reste vide, sans interface visible, tandis qu'un tableau de données cryptées de 105 615 octets est caché, qui constitue la charge malveillante.

Une fois ce logiciel malveillant déployé, il commence à rechercher les fonctions clés de l'API Windows, en utilisant un algorithme de hachage de noms via les décalages mémoire correspondants. Ensuite, il alloue de la mémoire, charge la porte dérobée PipeMagic, ajuste les paramètres nécessaires et exécute finalement le logiciel malveillant.

Points clés :

- 🦠 Kaspersky a découvert que des hackers utilisent une fausse application ChatGPT pour propager le cheval de Troie PipeMagic.

- 🌍 Les cibles des attaques ont été déplacées de l'Asie en 2022 vers l'Arabie saoudite en 2024, ce qui montre une intensification des stratégies des cybercriminels.

- 🔍 PipeMagic utilise la technologie des pipes nommés et des plugins pour infiltrer en profondeur les réseaux d'entreprise et mener des attaques malveillantes.