Recentemente, a empresa de segurança cibernética Kaspersky divulgou um relatório de pesquisa que expôs como criminosos cibernéticos estão usando um aplicativo ChatGPT falso para realizar ataques de backdoor e distribuir malware. Preocupantemente, os alvos desses atacantes mudaram da Ásia em 2022 para a Arábia Saudita em 2024, mostrando uma evolução contínua em suas estratégias de ataque.

Observação da fonte: A imagem foi gerada por IA, fornecida pela Midjourney.

A pesquisa da Kaspersky mostra que essa atividade maliciosa envolve o cavalo de Tróia PipeMagic. O PipeMagic é um cavalo de Tróia baseado em plug-ins que atua como um "gateway" para ataques, permitindo uma infiltração profunda em redes corporativas. Sergey Lozhkin, pesquisador de segurança da Kaspersky, afirmou que os criminosos cibernéticos estão constantemente aprimorando suas estratégias para obter mais vítimas e expandir sua influência. "Com a expansão do cavalo de Tróia PipeMagic da Ásia para a Arábia Saudita, esperamos um aumento nos ataques que utilizam esse backdoor."

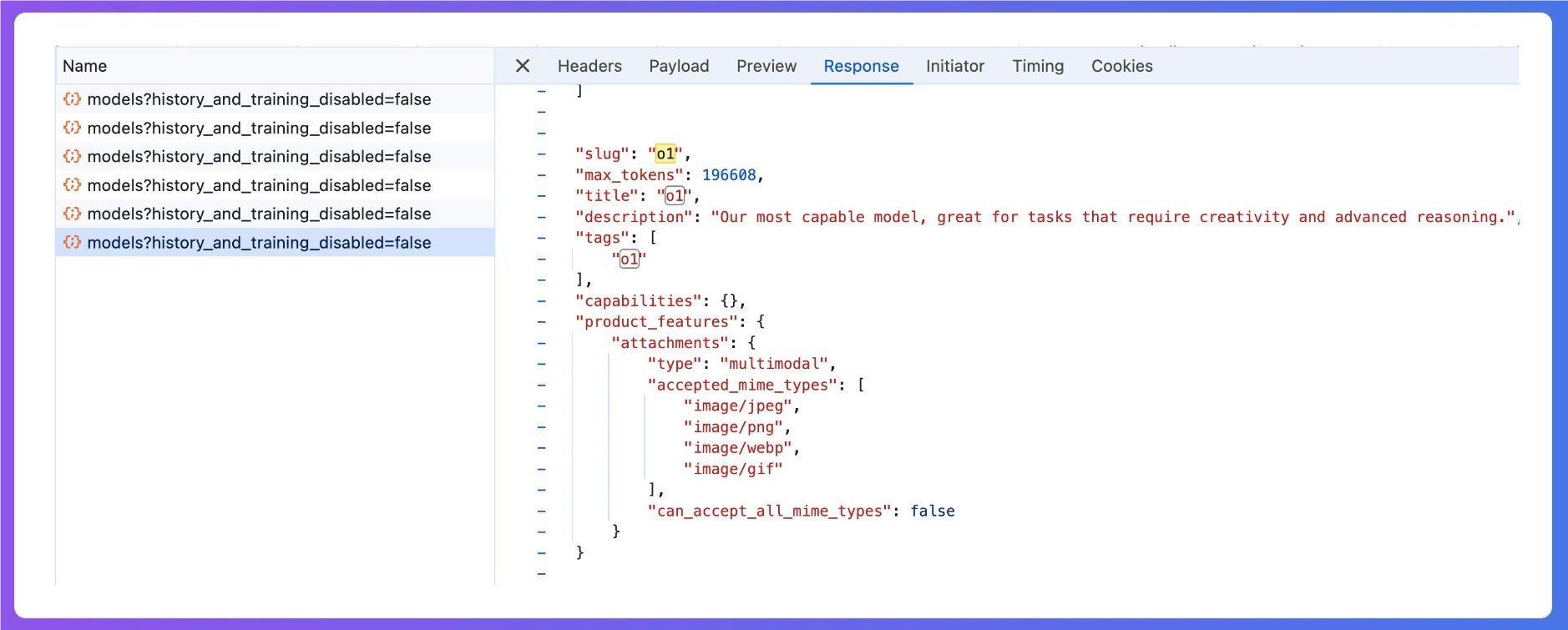

Uma característica única do PipeMagic é sua capacidade de gerar uma matriz aleatória de 16 bytes para criar um pipe nomeado, com o formato \.\pipe\1.< string hexadecimal >. Ele gera uma thread que cria continuamente esse pipe, lê dados e, finalmente, o destrói. Esse pipe é usado para receber payloads codificados e sinais de parada, e o PipeMagic geralmente funciona com vários plug-ins baixados de servidores de comando e controle (C2), sendo que, neste caso, o servidor C2 estava hospedado na plataforma Azure da Microsoft.

Em termos técnicos, a Kaspersky explicou como esse aplicativo ChatGPT falso foi construído. Ele foi escrito na linguagem de programação Rust e opera em fases. À primeira vista, o aplicativo parece legítimo, contendo muitas bibliotecas comuns em outros aplicativos Rust. No entanto, quando o aplicativo é executado, a tela fica em branco, sem interface visível, mas esconde uma matriz de dados criptografados de 105.615 bytes, que é a carga maliciosa.

Assim que o malware é implantado, ele começa a procurar funções importantes da API do Windows, usando um algoritmo de hash de nome para pesquisá-las por meio de seus deslocamentos de memória correspondentes. Em seguida, ele aloca memória, carrega o backdoor PipeMagic, ajusta as configurações necessárias e, finalmente, executa o malware.

Destaques:

- 🦠 A Kaspersky descobriu que hackers estão usando um aplicativo ChatGPT falso para distribuir o cavalo de Tróia PipeMagic.

- 🌍 Os alvos dos ataques mudaram da Ásia em 2022 para a Arábia Saudita em 2024, mostrando uma atualização nas estratégias dos criminosos cibernéticos.

- 🔍 O PipeMagic usa pipes nomeados e tecnologia de plug-ins para realizar ataques maliciosos em profundidade em redes corporativas.