Recientemente, la empresa de ciberseguridad Kaspersky publicó un informe de investigación que revela cómo los ciberdelincuentes utilizan una aplicación ChatGPT falsa para realizar ataques de puerta trasera y propagar malware. Lo preocupante es que el objetivo de estos atacantes cambió de Asia en 2022 a Arabia Saudita en 2024, lo que demuestra la constante evolución de sus estrategias de ataque.

Nota de la fuente: La imagen fue generada por IA, proveída por Midjourney.

La investigación de Kaspersky muestra que esta actividad maliciosa involucra al troyano PipeMagic. PipeMagic es un troyano modular que, como "puerta de entrada" del ataque, puede infiltrarse profundamente en las redes corporativas. Sergey Lozhkin, investigador de seguridad de Kaspersky, afirma que los ciberdelincuentes están constantemente mejorando sus tácticas para obtener más víctimas y ampliar su influencia. "Con la expansión del troyano PipeMagic de Asia a Arabia Saudita, esperamos un aumento en los ataques que utilizan esta puerta trasera".

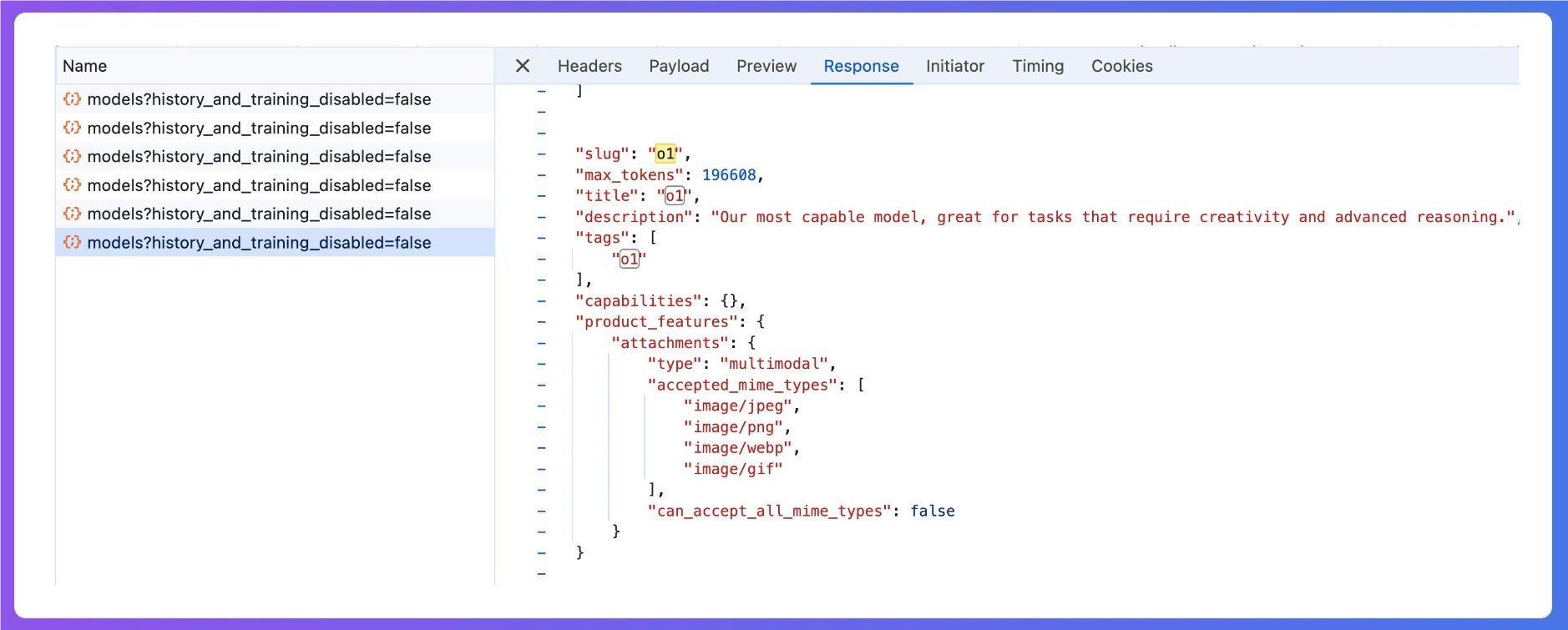

Una característica única de PipeMagic es su capacidad para generar una matriz aleatoria de 16 bytes para crear una tubería con nombre, con el formato \.\pipe\1.<cadena hexadecimal>. Genera un hilo que crea continuamente esta tubería, lee datos y finalmente la destruye. Esta tubería se utiliza para recibir cargas útiles codificadas y señales de detención. PipeMagic suele funcionar con varios complementos descargados de un servidor de comando y control (C2), que en este caso estaba alojado en la plataforma Azure de Microsoft.

Desde el punto de vista técnico, Kaspersky explica cómo se construyó esta aplicación ChatGPT falsa. Se utilizó el lenguaje de programación Rust y opera en etapas. A primera vista, la aplicación parece legítima, incluyendo muchas bibliotecas comunes en otras aplicaciones Rust. Sin embargo, al ejecutarse, la pantalla permanece en blanco sin interfaz visible, ocultando una matriz de datos cifrados de 105.615 bytes, que es la carga maliciosa.

Una vez desplegado el malware, comienza a buscar funciones clave de la API de Windows, utilizando un algoritmo de hash de nombres a través de los desplazamientos de memoria correspondientes. Luego, asigna memoria, carga la puerta trasera PipeMagic, ajusta la configuración necesaria y finalmente ejecuta el malware.

Puntos clave:

- 🦠 Kaspersky descubrió que los hackers utilizan una aplicación ChatGPT falsa para propagar el troyano PipeMagic.

- 🌍 El objetivo de los ataques se ha desplazado de Asia en 2022 a Arabia Saudita en 2024, lo que indica una escalada en las estrategias de los ciberdelincuentes.

- 🔍 PipeMagic utiliza tuberías con nombre y tecnología de complementos para infiltrarse profundamente en las redes corporativas y realizar ataques maliciosos.